Schritt-für-Schritt-Anleitung – PacketFence für Network Access Control in Unternehmen einrichten

Einführung

PacketFence ist eine leistungsfähige Open-Source-Lösung für Network Access Control (NAC), die robuste Sicherheitsfunktionen für Unternehmensnetzwerke bereitstellt. Sie steuert den Netzwerkzugang durch Authentifizierung, Autorisierung und Accounting und bietet zusätzlich Captive-Portal-Funktionen, BYOD-Registrierung sowie die Isolierung nicht konformer Geräte. Diese umfassende Anleitung führt IT-Systemingenieurinnen und -ingenieure durch Installation und Konfiguration – inklusive Zertifikaten, PKI-Integration und Intune-Anbindung.

Erstkonfiguration

Zugriff auf den Konfigurator

Nach dem ersten Start zeigt PacketFence eine Konsolenoberfläche. Die Standard-Zugangsdaten sind:

Username: root

Password: p@ck3tf3nc3

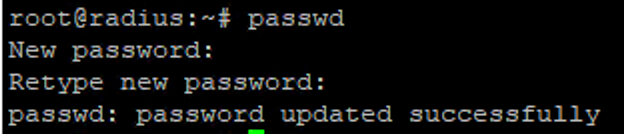

Root-Passwort ändern

Aus Sicherheitsgründen das Standard-Root-Passwort sofort ändern:

# als root

passwd

# den Eingabeaufforderungen folgen

Netzwerkkonfiguration

Während der Ersteinrichtung müssen die Netzwerkeinstellungen korrekt gesetzt werden. Passen Sie die Adaptereinstellungen an Ihre Umgebung an. PacketFence nutzt typischerweise mehrere Netzwerkschnittstellen, um Management-Traffic von Enforcement-Netzen zu trennen.

Tipp: Planen Sie die Netzsegmentierung vorab. Optimal sind klar getrennte Management-, Registrierungs-, Isolations- und Produktivnetze. Die Management-Schnittstelle gehört in ein sicheres Management-VLAN; weitere Interfaces übernehmen Registrierung und Isolation.

Bei der Interface-Konfiguration vergeben Sie feste IPs für die Management-Schnittstelle und bestimmen, welche Interfaces PacketFence-Enforcements übernehmen. Der Konfigurator führt durch die Einrichtung von:

- Management-Netz (für Administration)

- Registrierungsnetz (Geräte-Onboarding)

- Isolationsnetz (Quarantäne nicht konformer Geräte)

- Produktivnetze (normaler Netzwerkzugang)

Basissetup abschließen

Folgen Sie den Bildschirmhinweisen. Die Fingerbank-Integration kann zunächst übersprungen werden – sie ist nicht zwingend erforderlich. Fingerbank verbessert die Geräteerkennung und kann später aktiviert werden.

Notieren Sie alle während der Einrichtung ausgegebenen Passwörter – sie werden später benötigt. Der Konfigurator erzeugt mehrere Zugangsdaten (Datenbank, Admin-Portal und interne Dienste).

Nach Abschluss der Grundkonfiguration ist das Admin-Interface per Browser erreichbar. Melden Sie sich mit den Admin-Daten an.

Webserver-Zertifikate einrichten

Für den produktiven Betrieb sind sauber signierte SSL-Zertifikate essenziell. Wir verwenden ein öffentlich signiertes Wildcard-Zertifikat für den Webserver. So erhalten Benutzer am Captive Portal keine Zertifikatswarnungen – das erhöht Vertrauen und verhindert schlechte Gewohnheiten.

Zertifikatsformate konvertieren

Liegt das Zertifikat als p12/pfx vor, extrahieren Sie die Komponenten wie folgt:

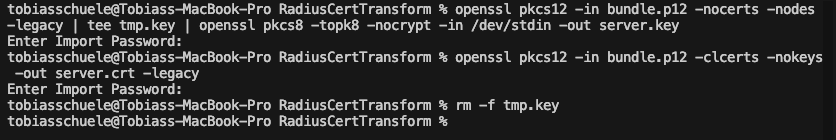

Unter macOS:

# unverschlüsselten RSA-Private Key extrahieren

openssl pkcs12 -in bundle.p12 -nocerts -nodes | tee tmp.key | openssl pkcs8 -topk8 -nocrypt -in /dev/stdin -out server.key

# Server-Zertifikat extrahieren (inkl. SANs)

openssl pkcs12 -in bundle.p12 -clcerts -nokeys -out server.crt

# Aufräumen

rm -f tmp.key

Diese Befehle extrahieren den Private Key und das Zertifikat aus einem PKCS#12-Bundle. Der Zwischenschritt mit tmp.key stellt sicher, dass das Format zu PacketFence passt. Das Ergebnis sind ein unverschlüsselter Private Key im PKCS#8-Format (server.key) und das Zertifikat inkl. SANs (server.crt).

Wichtig: Der Private-Key-Block muss mit -----BEGIN RSA PRIVATE KEY----- beginnen und korrekt enden. Stellen Sie außerdem sicher, dass die Intermediate-CA enthalten ist, sonst ist der Portal-Dienst auf Port 443 nicht erreichbar.

:::

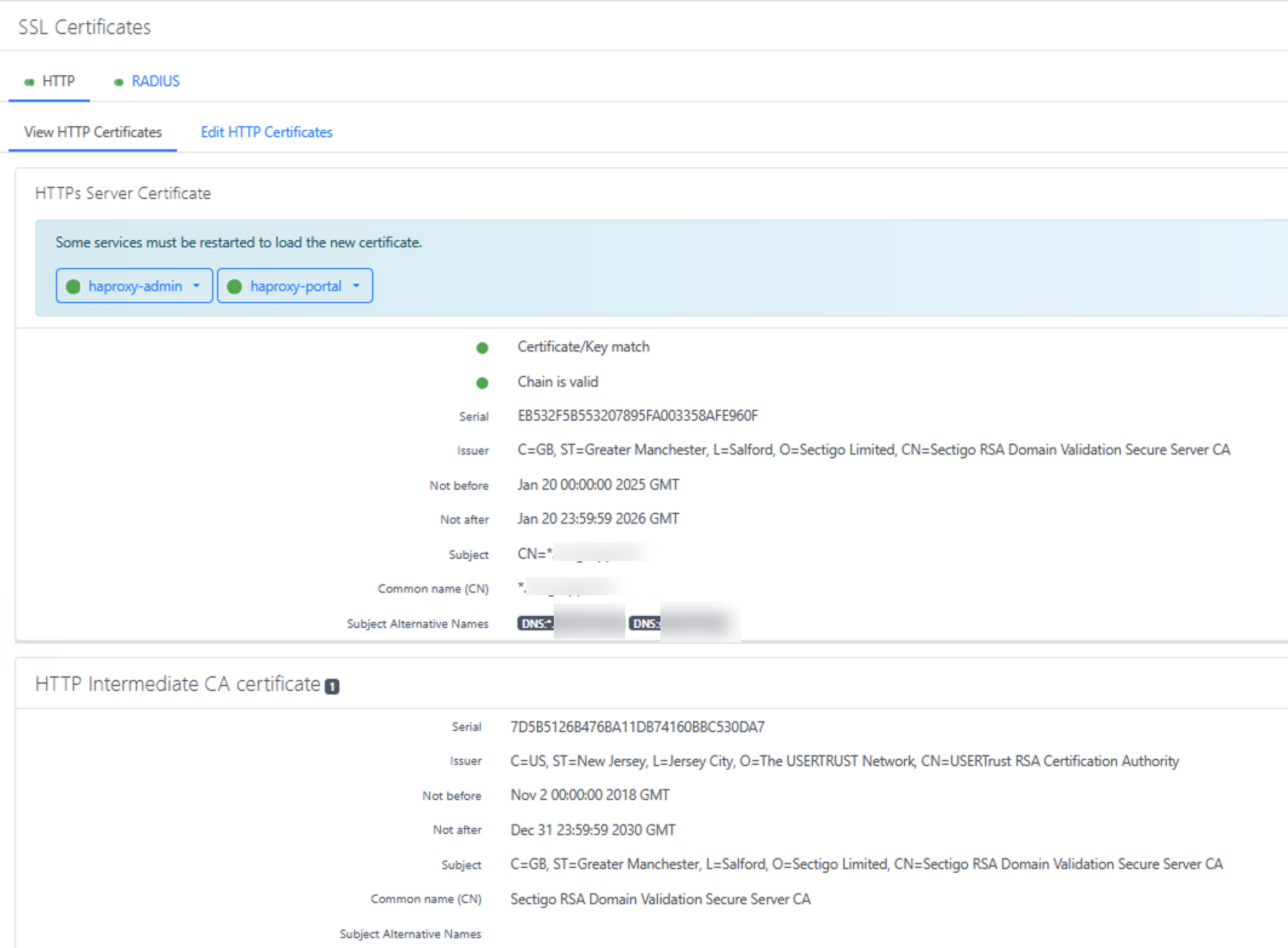

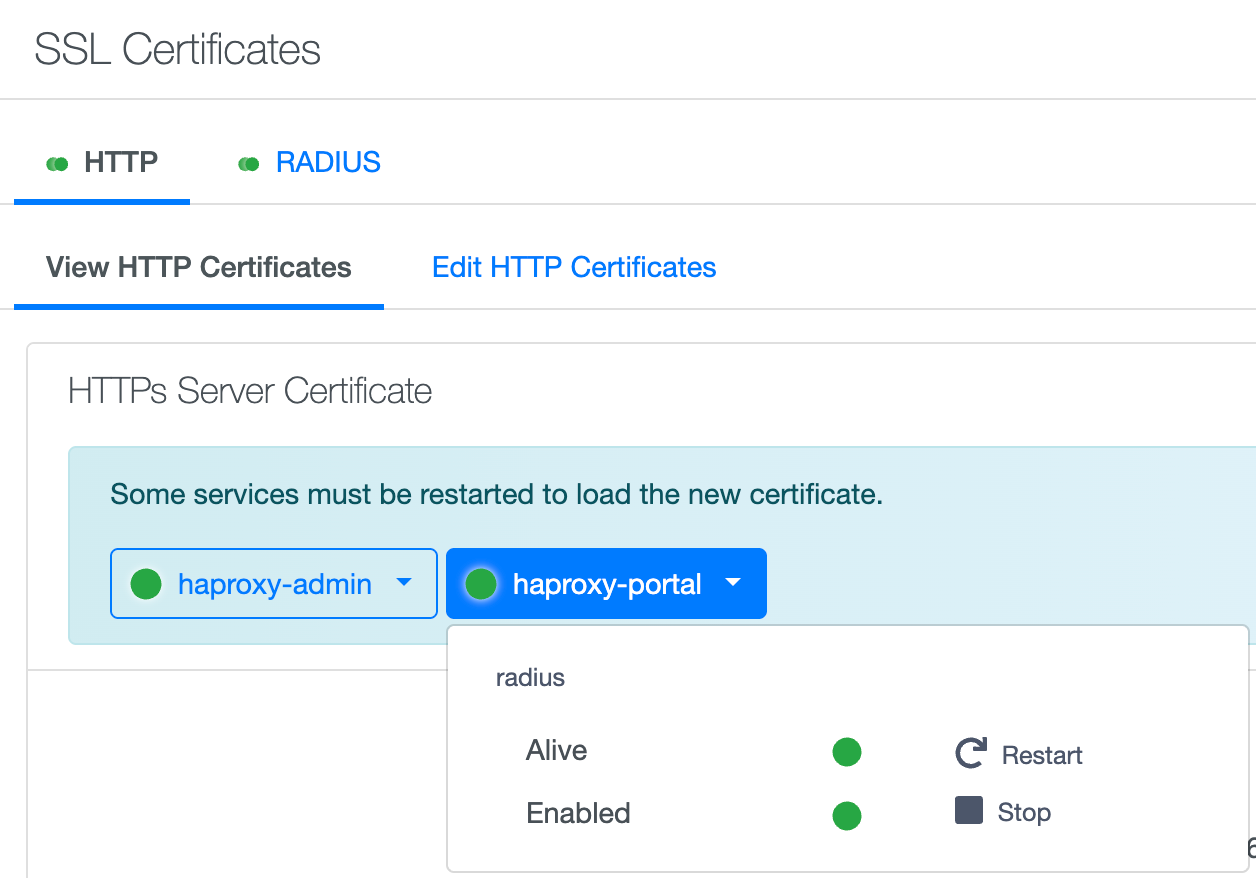

Web-Zertifikat installieren

-

Im Admin-Portal: System Configuration → SSL Certificates → Edit HTTP Certificates

-

HTTP Server Certificate mit Inhalt von server.crt ersetzen (inkl. BEGIN/END)

-

Optional: Find HTTPs Server intermediate CA(s) automatically deaktivieren und die Intermediate-CA manuell einfügen

-

HTTP Server Private Key mit server.key ersetzen (inkl. BEGIN/END)

-

Save klicken

-

WICHTIG: Dienste neu starten (Button „Restart“) – damit wird u. a. HTTP/80 verfügbar

Prüfen Sie nach Zertifikatswechsel, ob HTTP und HTTPS korrekt laufen. Browser-Zertifikatsinfos helfen bei der Validierung. Das Captive Portal muss auf HTTP und HTTPS funktionieren, um Umleitungen sauber zu verarbeiten.

:::

PKI-Infrastruktur einrichten

PacketFence enthält eine integrierte PKI (Public Key Infrastructure) zur Erstellung und Verwaltung von Zertifikaten. Das ist besonders für 802.1X-Zertifikatsauthentifizierung relevant und sicherer als Passwörter.

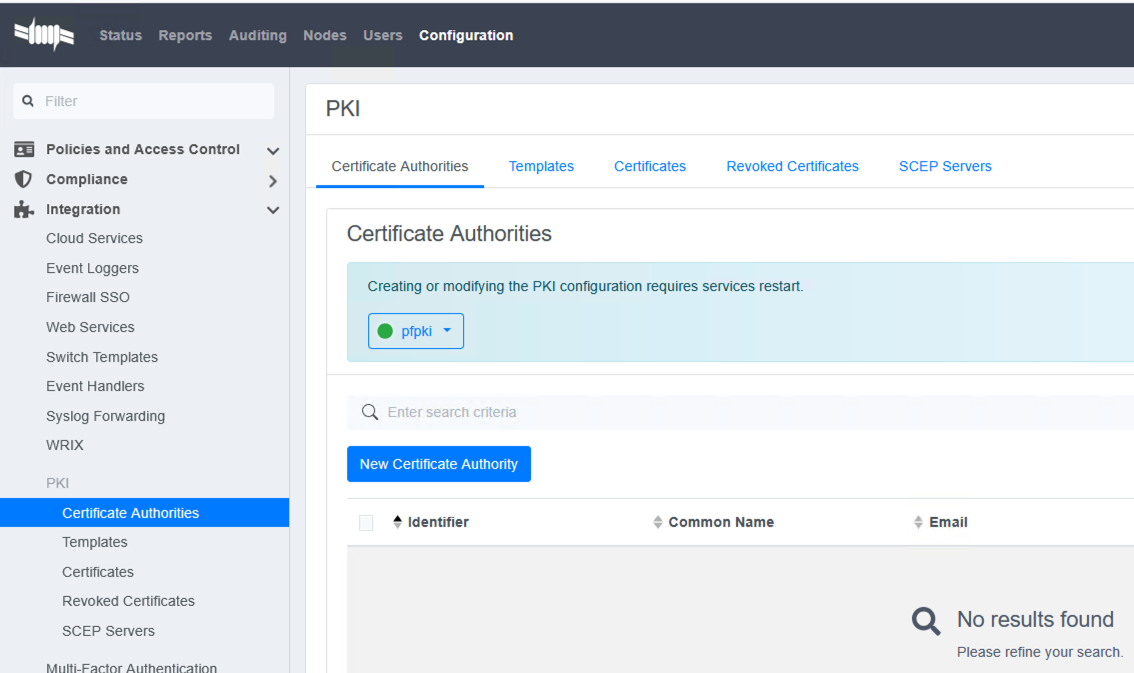

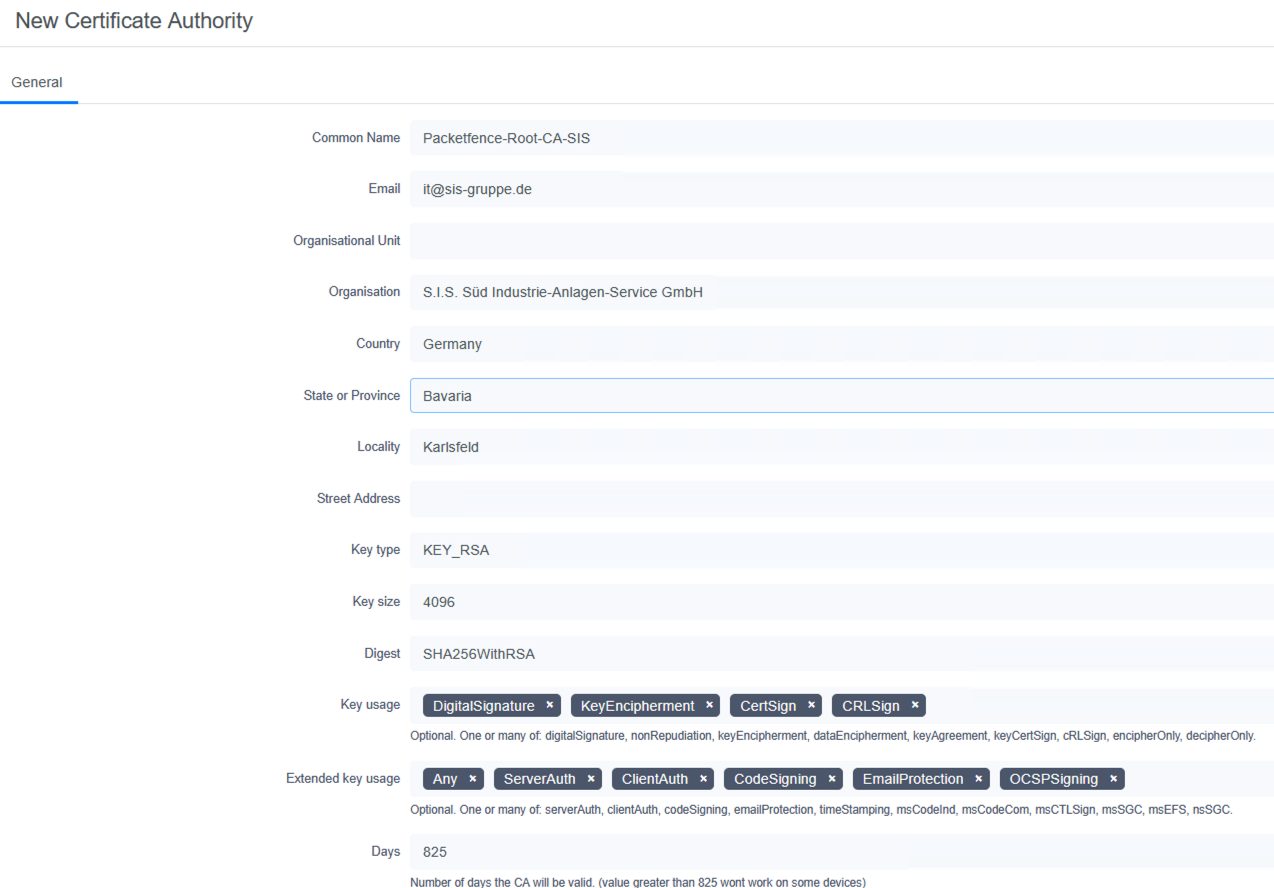

Certificate Authority erstellen

-

In der PKI-Sektion New Certificate Authority anlegen

-

CA-Daten der Organisation ausfüllen und speichern (Organization, OU, Common Name sinnvoll befüllen)

-

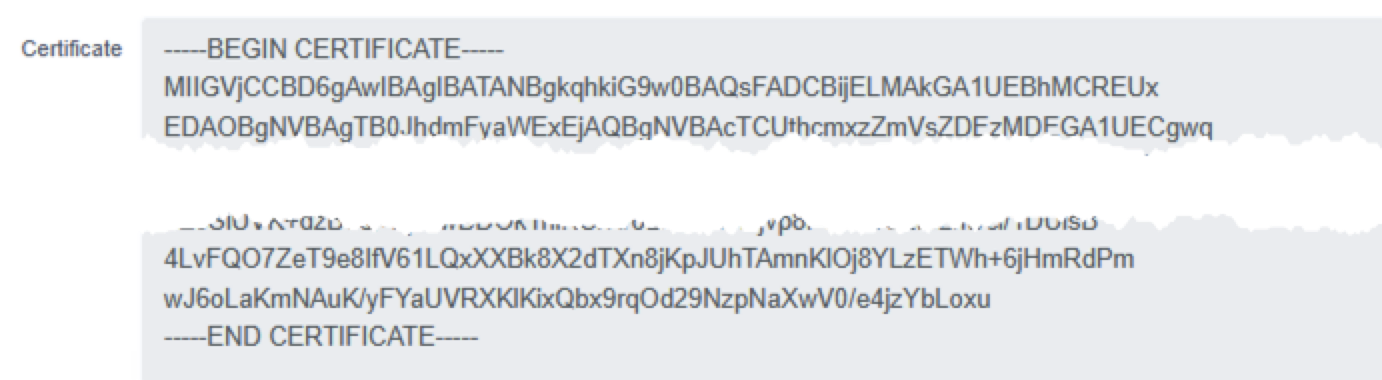

Öffentliches CA-Zertifikat als ca.crt sichern – wird später für Geräte-Configs und RADIUS benötigt

Die CA ist das Fundament Ihrer PKI. Alle von PacketFence ausgestellten Zertifikate werden damit signiert. Clients müssen diese CA vertrauen.

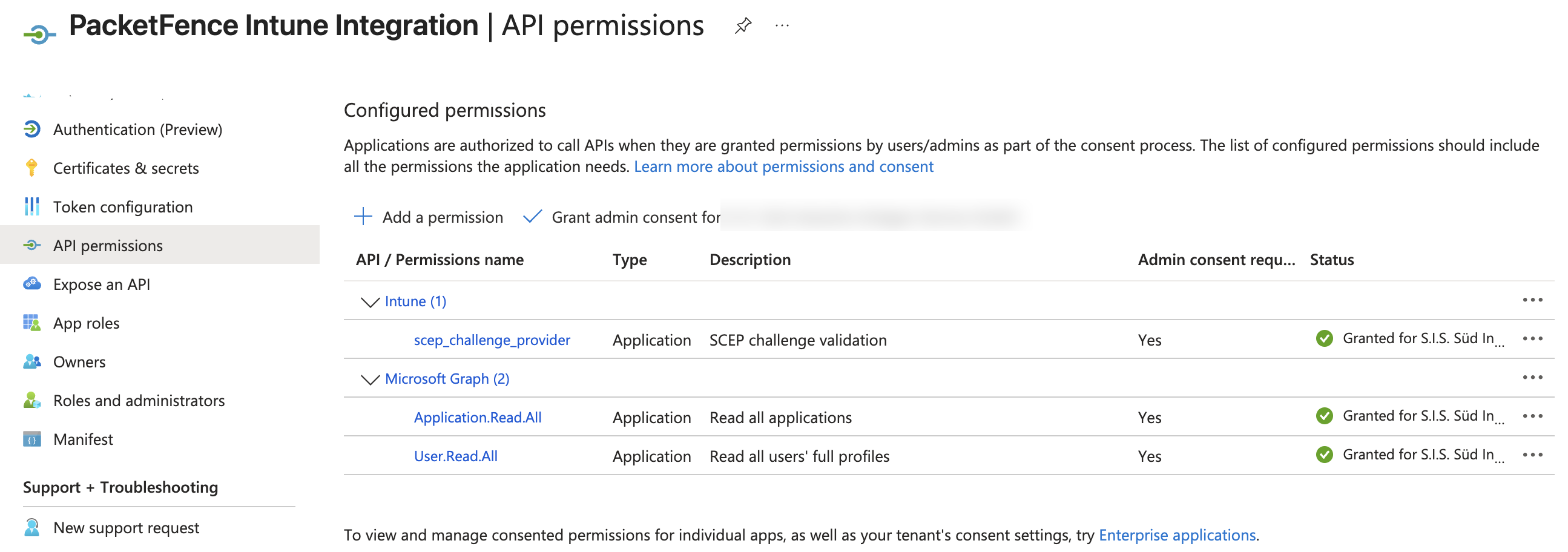

Microsoft Intune integrieren

Vor dem Erstellen von Templates richten wir die Intune-Integration ein, um Zertifikate automatisiert auf Mobilgeräte zu verteilen:

-

In Microsoft Entra ID (Azure AD) eine App-Registrierung anlegen

-

Folgende Berechtigungen hinzufügen:

- DeviceManagementConfiguration.ReadWrite.All

- DeviceManagementManagedDevices.ReadWrite.All

- DeviceManagementServiceConfig.ReadWrite.All

-

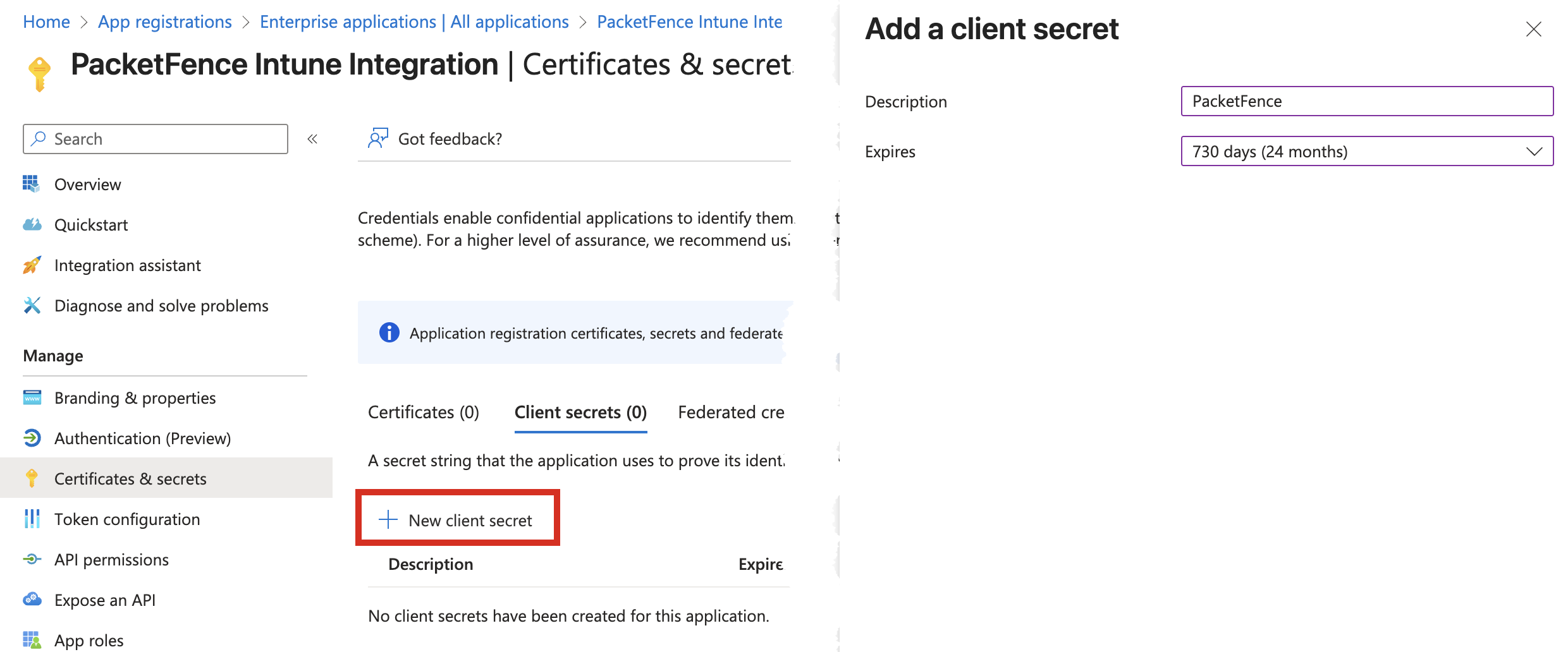

Einen Client-Secret erstellen und den Wert sichern (wird nur einmal angezeigt)

-

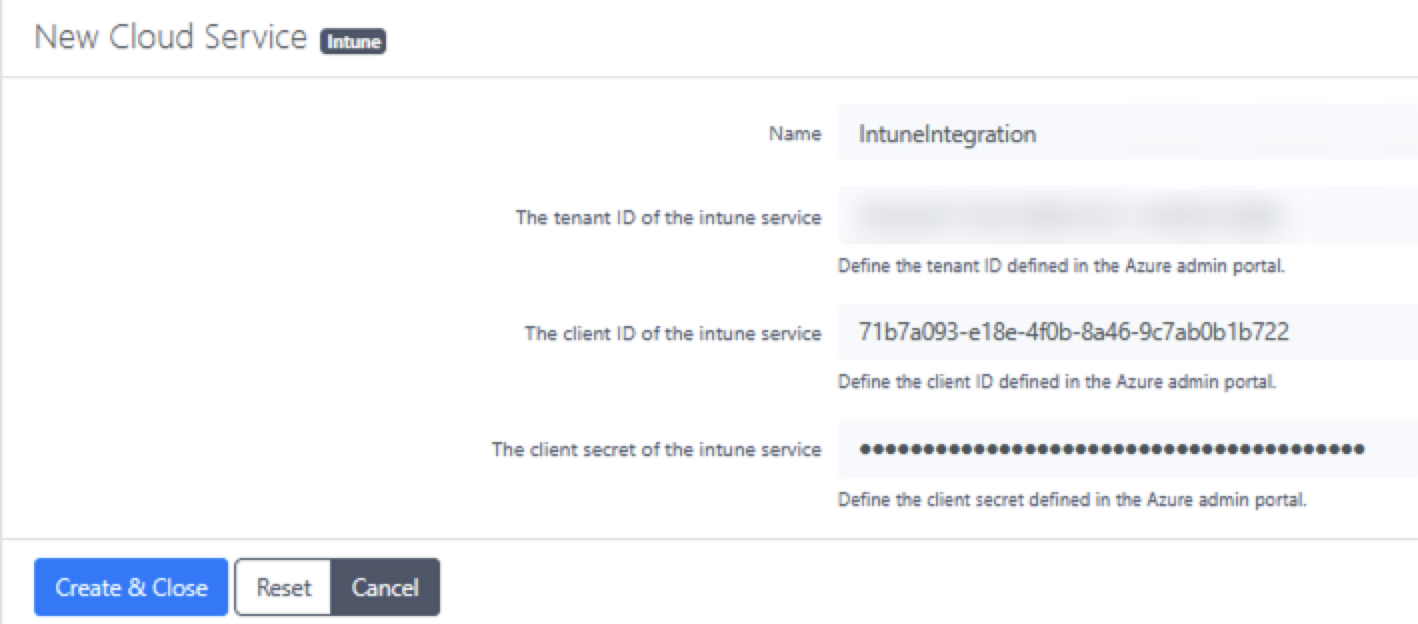

In PacketFence: Configuration → Cloud Services → New Cloud Service → Intune

-

Profilname, Tenant-ID, Client-ID und Secret eintragen – verbindet PacketFence mit Intune und ermöglicht das Pushen von Zertifikat-Profilen

Diese Integration ermöglicht die automatisierte Zertifikatverteilung an verwaltete Geräte – weniger Aufwand und höhere Sicherheit.

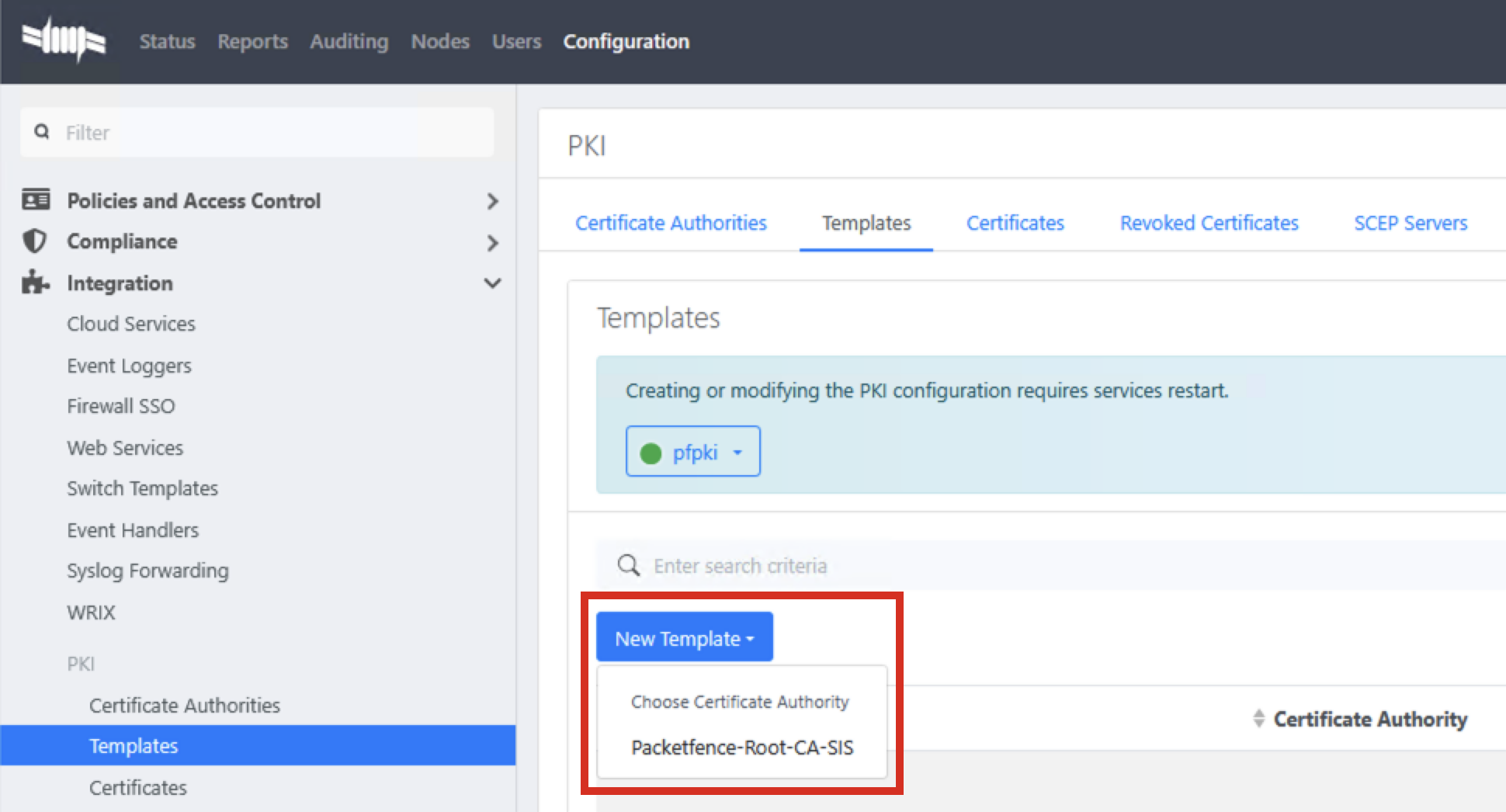

Zertifikat-Templates erstellen

Wir benötigen zwei Templates mit spezifischen Einstellungen:

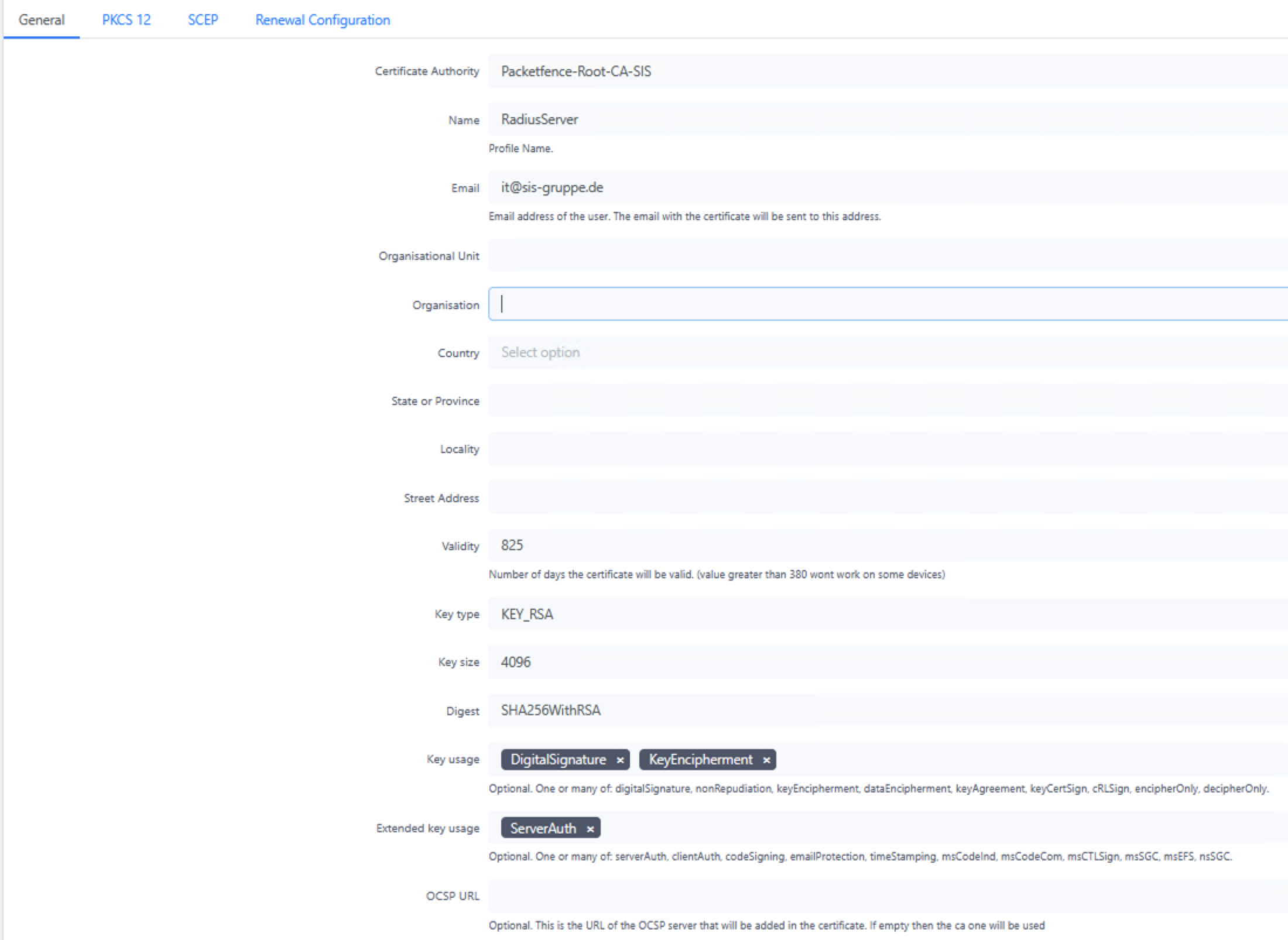

1. RADIUS-Server-Zertifikat-Template

- Maximale Gültigkeit: 825 Tage (Best Practice für Serverzertifikate)

- Zweck: RADIUS-Serverauthentifizierung

- Key Usage: Digital Signature, Key Encipherment

- Extended Key Usage: Server Authentication

Dieses Template erzeugt das Zertifikat, mit dem die TLS-Verbindung zwischen Clients und RADIUS während 802.1X geschützt wird.

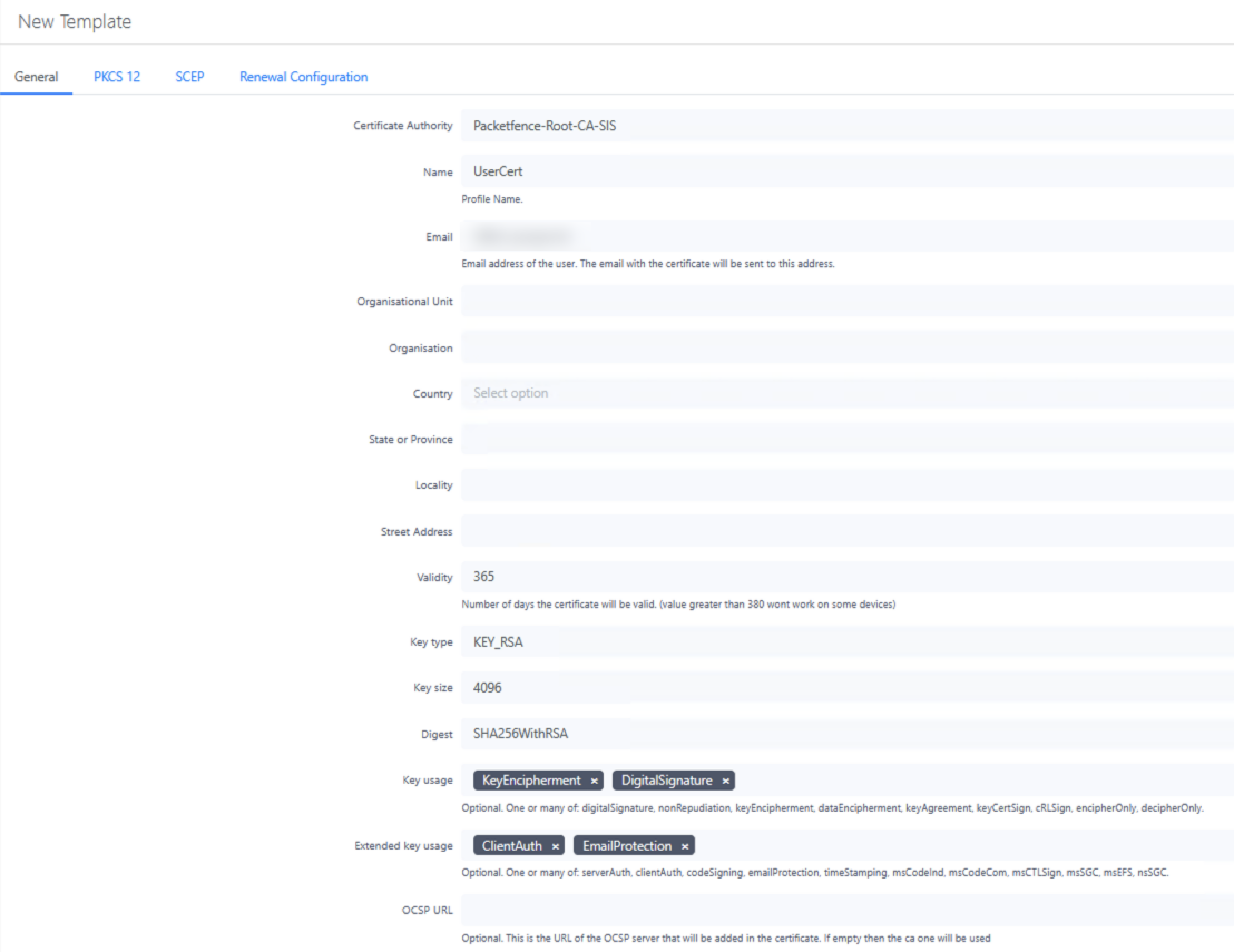

2. Benutzer-Zertifikat-Template

-

Gültigkeit: 365 Tage (Balance zwischen Sicherheit und Aufwand)

-

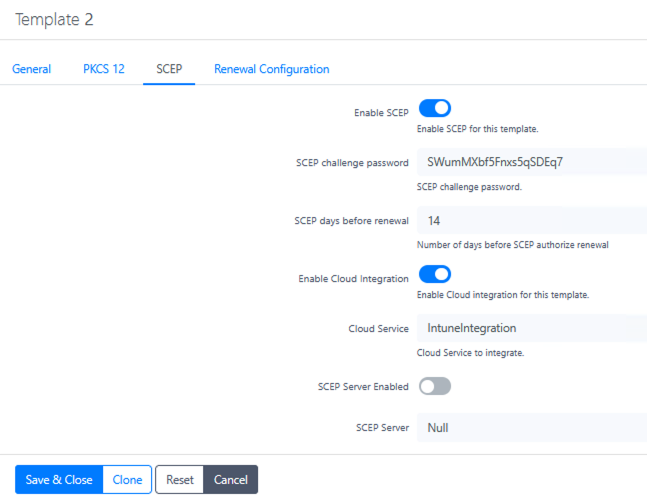

SCEP aktiviert (für automatische Verteilung)

-

Cloud-Intune-Integration aktiviert

-

Key Usage: Digital Signature

-

Extended Key Usage: Client Authentication

Dieses Template erzeugt Zertifikate für Benutzer-Authentifizierung – sichere 802.1X-Verbindungen ohne Passwortabfrage.

Für das Benutzer-Template beachten:

-

SCEP im Tab aktivieren (automatische Enrollment)

-

Sicheres Challenge-Passwort generieren

-

Cloud Integration aktivieren und das Intune-Profil verknüpfen

SCEP ermöglicht automatische Zertifikatsanforderungen, Intune sorgt dafür, dass nur verwaltete Geräte Zertifikate erhalten.

RADIUS-Serverzertifikat erstellen und installieren

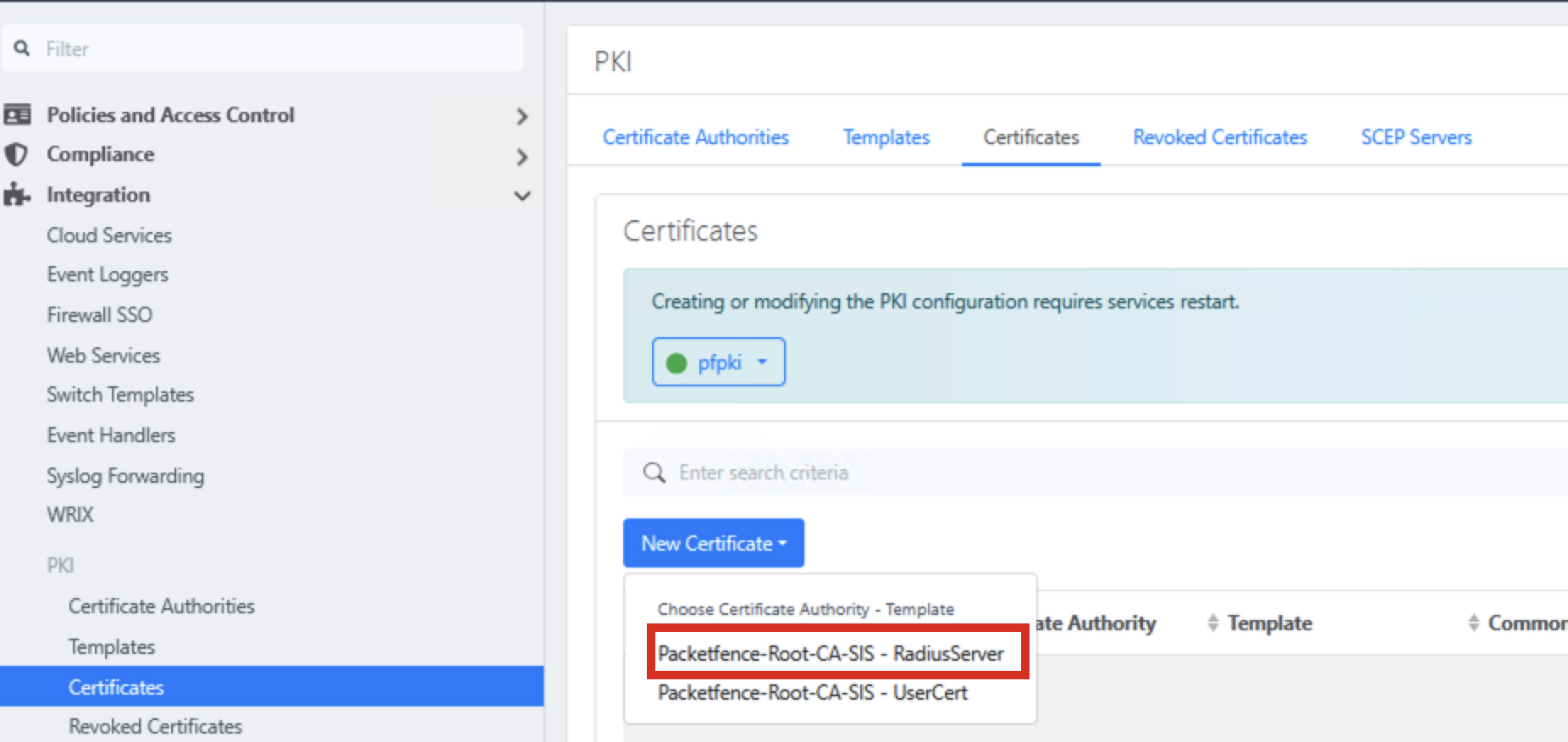

Für RADIUS benötigen wir ein Zertifikat auf Basis des RADIUS-Server-Templates. Es sichert die Authentisierung beim Verbindungsaufbau:

-

Integration → PKI → Certificates → Certificates und neues Zertifikat mit RADIUS-Server-Template anlegen

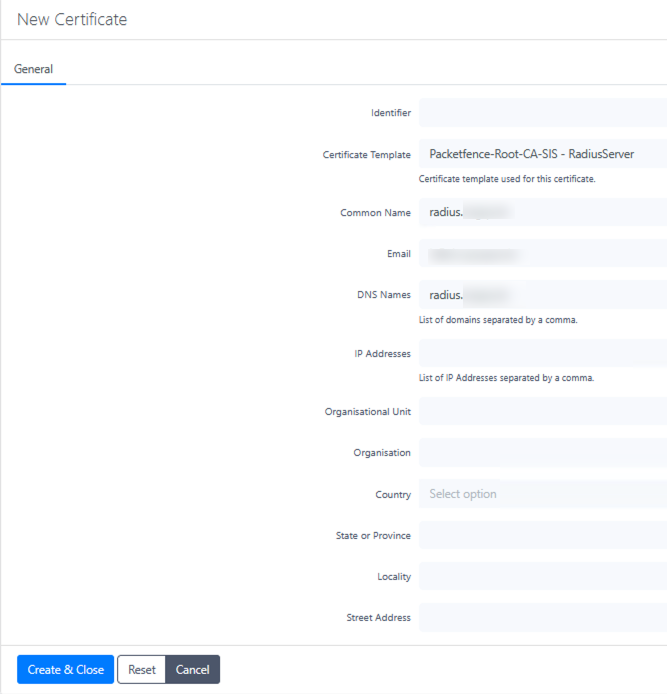

-

Zertifikatsdetails eintragen – FQDN des RADIUS-Servers als Common Name und DNS Names verwenden (Server-Identität für Clients prüfbar)

-

Bei mehreren erreichbaren Namen/IPs alle als SAN hinterlegen

-

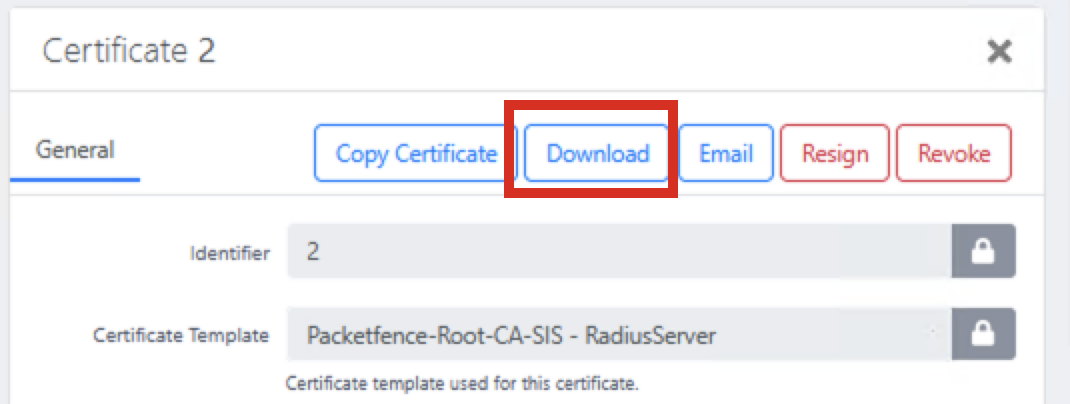

Zertifikatsbundle herunterladen

Hinweis: Das heruntergeladene p12 nutzt ein älteres Verschlüsselungsformat. Für OpenSSL-Extraktion ggf. -legacy verwenden. Windows/macOS können das i. d. R. importieren. Das p12 enthält Zertifikat und Private Key (passwortgeschützt).

:::

Zertifikatskomponenten extrahieren

Unter macOS die benötigten Dateien aus dem Bundle extrahieren:

# unverschlüsselten RSA-Private Key extrahieren

openssl pkcs12 -in bundle.p12 -nocerts -nodes -legacy | tee tmp.key | openssl pkcs8 -topk8 -nocrypt -in /dev/stdin -out server.key

# Server-Zertifikat (inkl. SANs) extrahieren

openssl pkcs12 -in bundle.p12 -clcerts -nokeys -out server.crt -legacy

# Aufräumen

rm -f tmp.key

-legacy ist nötig, weil PacketFence ältere PKCS#12-Formate verwendet. Ergebnis: server.key (Private Key) und server.crt (Zertifikat).

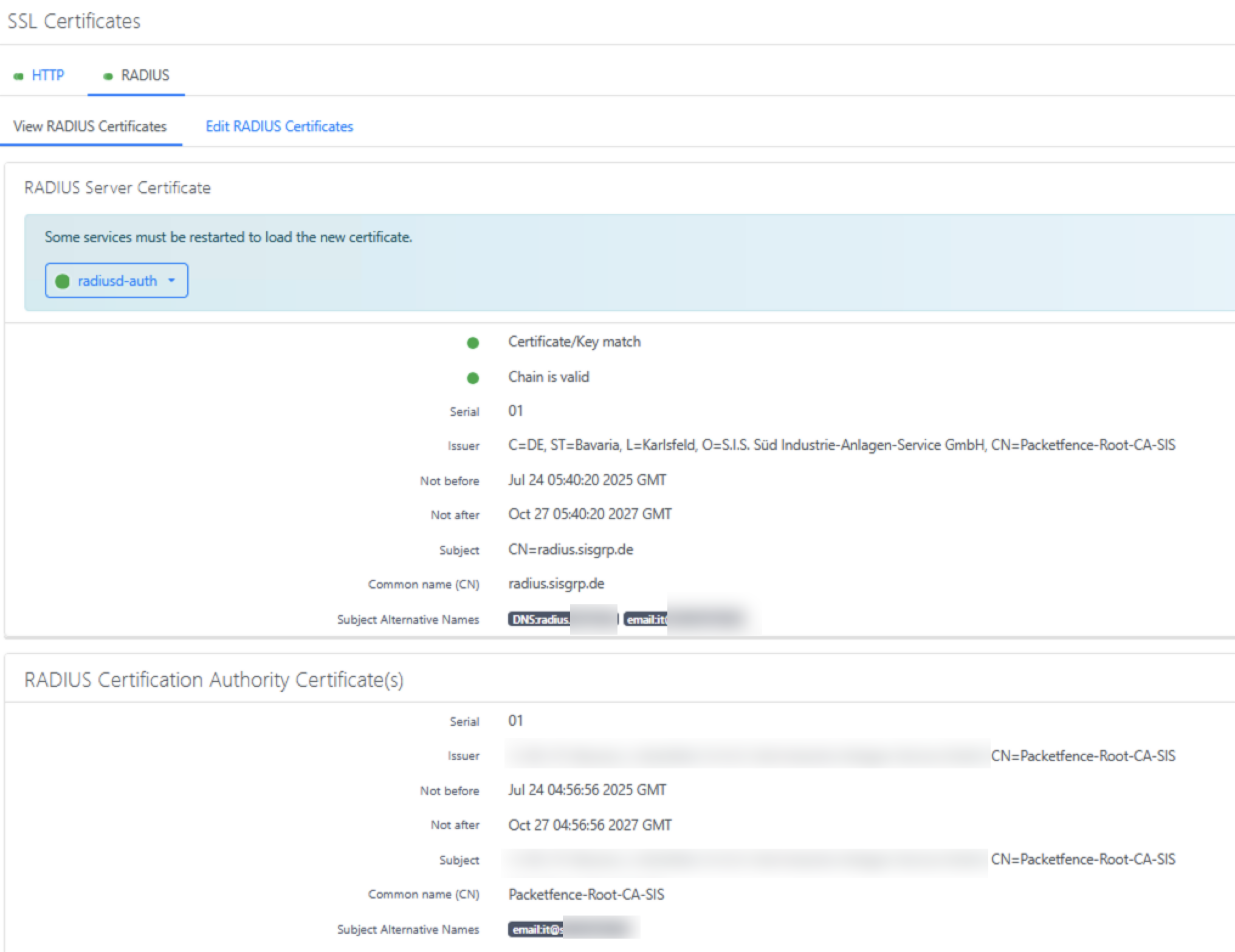

RADIUS-Zertifikat installieren

- System Configuration → SSL Certificates → RADIUS → Edit RADIUS Certificate

- RADIUS Server Certificate mit server.crt ersetzen

- RADIUS Server Private Key mit server.key ersetzen

- Certification Authority certificate mit ca.crt ersetzen

- Save und Details im Dialog prüfen

Damit nutzt RADIUS das eigene Zertifikat für alle 802.1X-Vorgänge. Clients können die Server-Identität vor Anmeldeinformationen prüfen.

SCEP für Mobile-Device-Management veröffentlichen

Damit mobile Geräte Zertifikate anfordern können, veröffentlichen wir den SCEP-Endpunkt im Internet. Microsoft Entra ID Application Proxy ermöglicht das selektiv, ohne den gesamten Server freizugeben.

Aus Sicherheitsgründen nur den SCEP-Pfad veröffentlichen (z. B. /scep/). So bleibt die Angriffsfläche minimal.

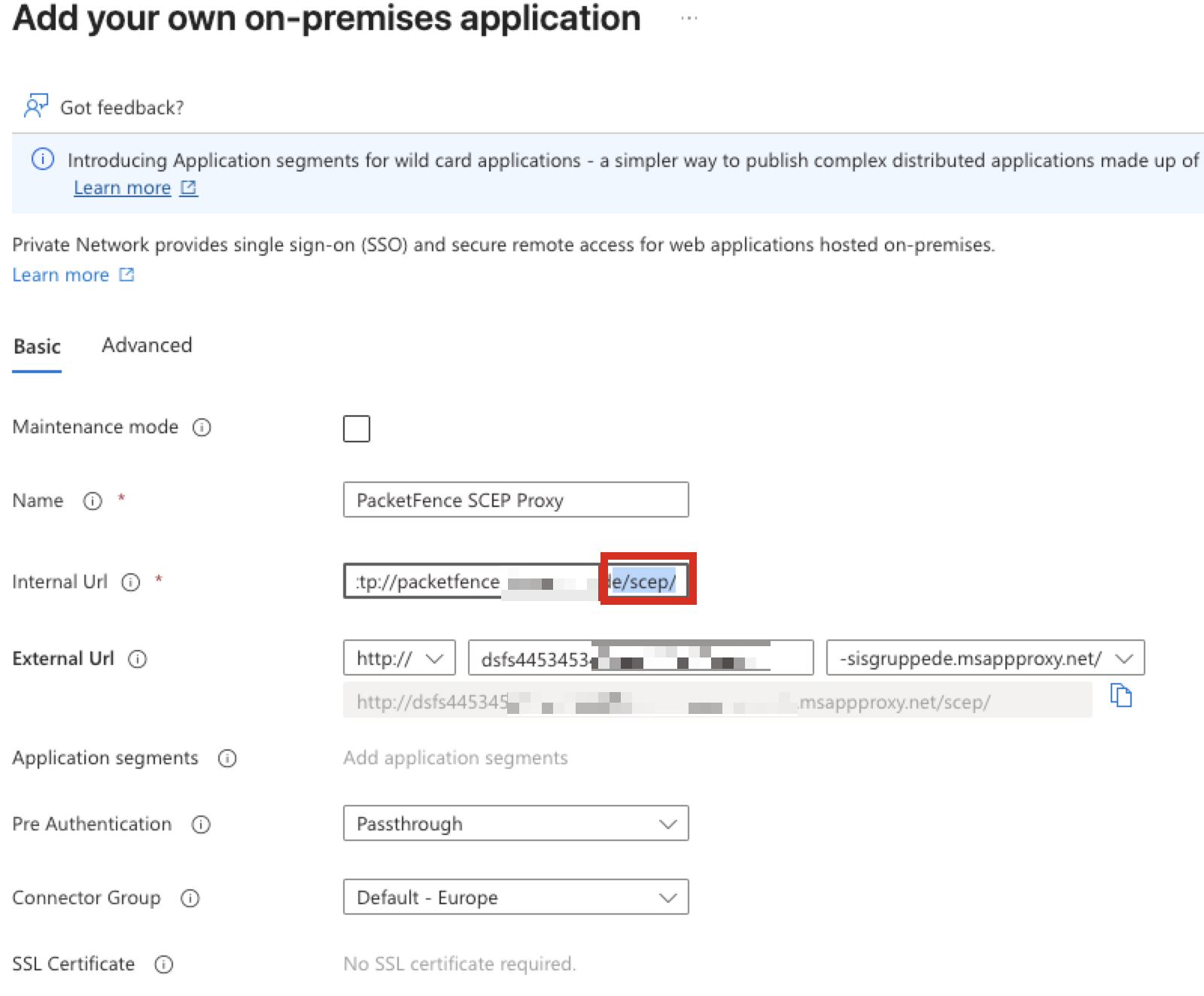

Application Proxy einrichten

-

Entra ID Admin-Portal → Application Proxy: https://entra.microsoft.com/#view/Microsoft_AAD_IAM/AppProxyOverviewBlade

-

Configure an app wählen

-

Für die interne URL:

- HTTP verwenden (nicht HTTPS) – der PacketFence-SCEP-Endpunkt läuft auf HTTP

- Format:

http://packetfence.ihredomain.tld/scep/ /scep/am FQDN anfügen, um nur diesen Pfad zu veröffentlichen

-

Externe URL:

- Zufälligen, schwer zu ratenden Namen verwenden (z. B.

scep-r4nd0m-n4m3) - Standarddomain

msappproxy.netist ausreichend (oder eigene Domain) - Ebenfalls HTTP konfigurieren, passend zur internen URL

- Zufälligen, schwer zu ratenden Namen verwenden (z. B.

-

Pre-Authentication auf Passthrough setzen (SCEP-Clients können keine interaktive Anmeldung)

Der Application Proxy erstellt einen sicheren Tunnel vom Internet zu Ihrem internen PacketFence-SCEP, ohne den Server vollständig zu exponieren.

SSCEP kompilieren und verwenden (Tests)

Zum Testen der SCEP-Konfiguration können Sie SSCEP bauen und gegen Ihren PacketFence-SCEP-Endpunkt prüfen.

SSCEP unter macOS bauen

# 1) Xcode Command Line Tools

xcode-select --install

# 2) Laufzeit- & Build-Abhängigkeiten

brew install autoconf automake libtool pkg-config openssl

# 3) Quellcode holen

git clone https://github.com/certnanny/sscep.git

cd sscep

# 4) Autotools-Dateien regenerieren

glibtoolize

aclocal

automake -a -c -f

autoreconf

# 5) Konfigurieren – Homebrew-OpenSSL zeigen

export PKG_CONFIG_PATH="$(brew --prefix openssl@1.1)/lib/pkgconfig"

./configure

# 6) Kompilieren und installieren

make

sudo make install # /usr/local/bin/sscep

SCEP-Enrollment testen

# Schlüsselpaar und CSR erzeugen

openssl req -newkey rsa:2048 -keyout PRIVATEKEY.key -out MYCSR.csr

# CA-Zertifikat abrufen

sscep getca -u http://[your-app-proxy-url]/scep/UserCert -c ca.crt

# Enrollment ausführen

sscep enroll -c ./ca-prefix -k ./private.key -r ./MYCSR.csr -u http://[your-packetfence-server]/scep/UserCert -l cert.crt -d -v

So prüfen Sie, ob der SCEP-Endpunkt korrekt funktioniert, bevor Sie Geräte produktiv anbinden.

Intune-Konfiguration

Mit veröffentlichtem SCEP-Endpunkt verteilen wir CA-Zertifikat und SCEP-Profile via Microsoft Intune.

CA-Zertifikat installieren

Alle Geräte müssen der Root-CA vertrauen. Erstellen Sie für jede Plattform passende Profile:

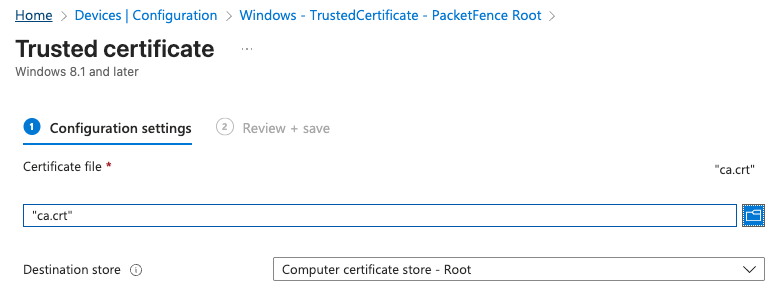

Windows-Geräte

Trusted-Certificate-Profil mit ca.crt anlegen:

- Devices → Configuration profiles → Create profile

- Platform: Windows 10 and later

- Profile type: Templates → Trusted certificate

- Certificate file: ca.crt hochladen

- Destination: Computer certificate store – Root

- Auf Zielgruppen zuweisen

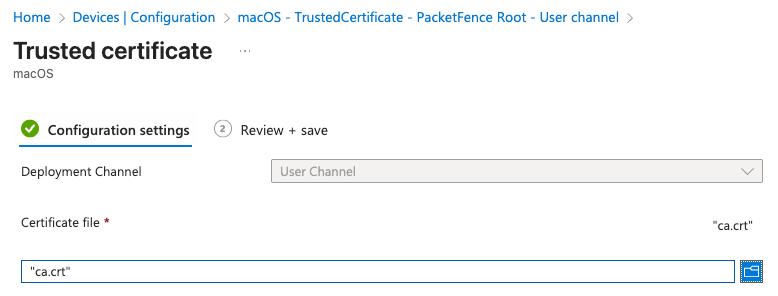

macOS-Geräte

Separat für Benutzer- und Systemstore Profile erstellen, falls beide benötigt werden:

- Devices → Configuration profiles → Create profile

- Platform: macOS

- Profile type: Templates → Trusted certificate

- Certificate file: ca.crt hochladen

- Zwei Profile: User-Store und System-Store

- Auf Zielgruppen zuweisen

Bei Einsatz von Benutzer- und Gerätezertifikaten beide Stores bedienen.

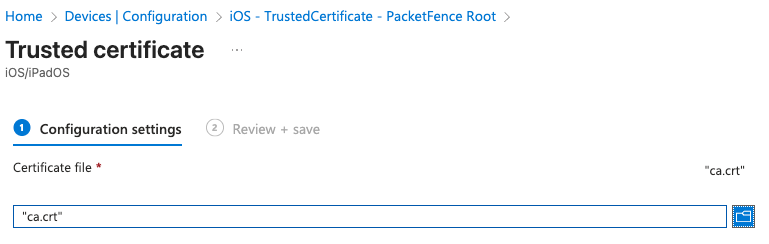

iOS-Geräte

iOS-spezifisches Trusted-Certificate-Profil erstellen:

- Devices → Configuration profiles → Create profile

- Platform: iOS/iPadOS

- Profile type: Templates → Trusted certificate

- ca.crt hochladen

- Auf Zielgruppen zuweisen

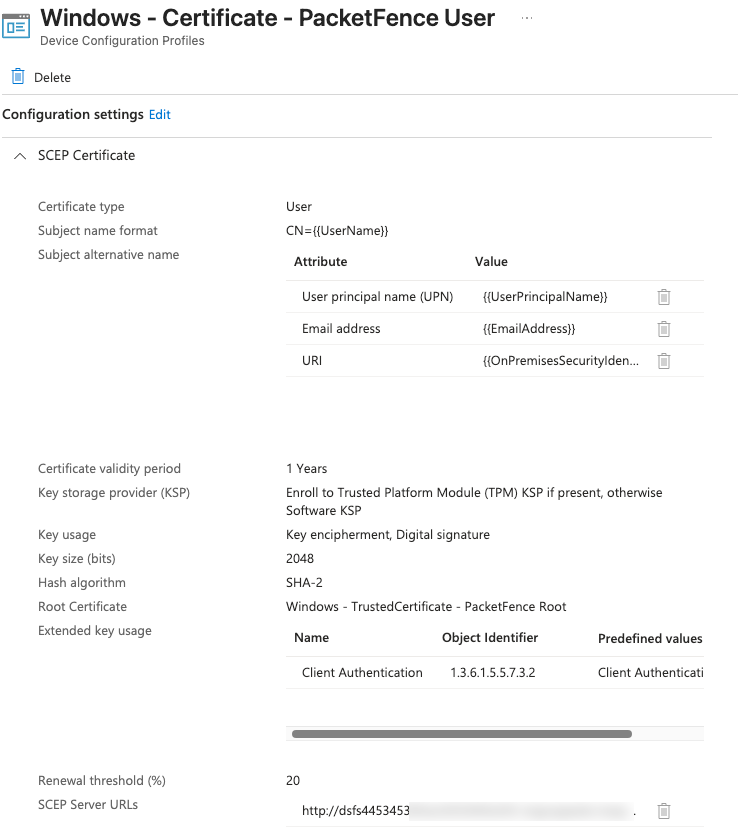

SCEP-Profile erstellen

Für jede Plattform ein SCEP-Zertifikatsprofil mit Ihrer veröffentlichten SCEP-URL anlegen:

http://[your-unique-name].msappproxy.net/scep/UserCert

Für Windows u. a.:

-

Certificate type: User

-

Subject name format: Common Name als E-Mail oder UPN

-

Validity: 1 Jahr

-

Key usage: Digital signature

-

Extended key usage: Client Authentication

-

SCEP Server URLs: Ihre veröffentlichte SCEP-URL

Ähnliche Profile für macOS und iOS anlegen (plattformabhängige Optionen beachten). Weisen Sie die Profile denselben Gruppen zu wie das Trusted-Cert.

RADIUS-Clients konfigurieren

Konfigurieren Sie Ihre Netzwerkgeräte (Switches, WLAN-Controller, APs) als RADIUS-Clients. Diese leiten Authentifizierungsanfragen an PacketFence weiter.

PacketFence-Doku für zahlreiche Hersteller: https://www.packetfence.org/doc/PacketFence_Network_Devices_Configuration_Guide.html

In PacketFence definieren Sie jedes Netzgerät als RADIUS-Client:

- Configuration → Policies and Access Control → Network Devices

- Gerät mit IP und Shared Secret hinzufügen

- Rollen und Access-Policies nach Bedarf

Beispiel: Ubiquiti-WLAN-Controller

Schritte zur Konfiguration:

- Management-Oberfläche öffnen

- Settings → RADIUS

- Neuen RADIUS-Server mit PacketFence-IP anlegen

- Shared Secret setzen (muss exakt mit PacketFence übereinstimmen)

- Ports: 1812 (Auth), 1813 (Accounting)

- Wireless Networks bearbeiten, die 802.1X nutzen

- Security: „WPA Enterprise“, RADIUS-Profil wählen

- Übernehmen und mit Client testen

Nach der Konfiguration leitet der Controller Anfragen an PacketFence, das Zertifikate prüft und Entscheidungen trifft.

802.1X-Authentifizierung testen

Vor dem Rollout sollte die 802.1X-Authentifizierung verifiziert werden. eapol_test eignet sich hervorragend, um ohne Hardware Clients zu simulieren.

eapol_test.exe für Authentifizierungstests

Das Tool stammt aus dem FreeRADIUS-Projekt und ist unter Windows als eapol_test.exe verfügbar. Es simuliert 802.1X-Clients mit diversen EAP-Methoden.

Download: https://github.com/janetuk/eapol_test

:::

Test-Konfigurationsdateien erstellen

Vor Tests Konfigurationsdateien je Methode anlegen. Beispiele für gängige Szenarien:

1. Zertifikatsbasierte Authentifizierung (EAP-TLS)

Datei eapol.conf:

network={

ssid="[NETWORK_NAME]"

key_mgmt=WPA-EAP

eap=TLS

identity="[IDENTITY]" # CN oder UPN im Client-Zertifikat

ca_cert="[CA_CERT_PATH]" # Root (und optional Intermediate) CA

private_key="[PRIVATE_KEY_PATH]" # Client-Zertifikat + Key im PKCS#12-Format

private_key_passwd="[PASSWORD]" # Passwort aus dem Export

}

2. Benutzer/Passwort mit AD (PEAP-MSCHAPv2)

Datei eapolPEAP.conf:

network={

ssid="[NETWORK_NAME]"

key_mgmt=WPA-EAP

eap=PEAP

identity="[USERNAME]"

password="[PASSWORD]"

ca_cert="[CA_CERT_PATH]"

phase2="auth=MSCHAPV2"

}

Authentifizierungstests ausführen

Mit vorbereiteten Dateien gegen den PacketFence-RADIUS testen. Verwenden Sie die RADIUS-IP und das korrekte Shared Secret:

# EAP-TLS

eapol_test -a [RADIUS IP ADDRESS] -p 1812 -s [PASSPHRASE] -M 00:11:22:33:44:55 -c eapol.conf

# PEAP-MSCHAPv2

eapol_test -a [RADIUS IP ADDRESS] -p 1812 -s [PASSPHRASE] -M 00:11:22:33:44:55 -c eapolPEAP.conf

Parameter:

- -a: RADIUS-Server-IP

- -p: Port (typisch 1812)

- -s: Shared Secret (wie in PacketFence)

- -M: simulierte MAC-Adresse

- -c: Pfad zur Konfigurationsdatei

Testergebnisse analysieren

Bei Erfolg erscheint „SUCCESS“. Bei Fehlern helfen Meldungen bei der Diagnose. Prüfen Sie u. a.:

- Läuft und ist RADIUS korrekt konfiguriert?

- Ist das Client-Zertifikat gültig und der CA vertraut?

- Ist die CA auf dem RADIUS korrekt installiert?

- Stimmt das Shared Secret?

- Für AD: Stimmen die Zugangsdaten, funktioniert die AD-Integration?

Für detailliertes Debugging während des Tests Logs einsehen:

sudo raddebug -t 300 -f /usr/local/pf/var/run/radiusd.sock

Das zeigt Authentifizierungsversuche in Echtzeit und hilft bei komplexen Problemen.

Hinweis: Warnungen wie „No EAP types configured“ können oft ignoriert werden – sie sind informativ, keine Fehler.

:::

Fehlerbehebung

MySQL-Datenbankberechtigungen

Treten Datenbankfehler auf, Berechtigungen prüfen:

mysql -u root -p # oder sudo mysql

GRANT ALL PRIVILEGES ON pf.* TO 'pf'@'localhost';

FLUSH PRIVILEGES;

Detailliertes RADIUS-Logging

Für detaillierte RADIUS-Logs:

sudo raddebug -t 300 -f /usr/local/pf/var/run/radiusd.sock

Zeigt Authentifizierungen in Echtzeit – hilfreich bei Zertifikats- oder Konfigurationsproblemen.

Datenbankkonfiguration

Passwortänderungen und Konfiguration prüfen:

# MySQL-Passwort ändern

ALTER USER 'pf'@'localhost' IDENTIFIED BY 'new_secure_password';

FLUSH PRIVILEGES;

# Grants aktualisieren

GRANT SELECT,INSERT,UPDATE,DELETE,EXECUTE,LOCK TABLES ON pf.* TO pf@'%' IDENTIFIED BY 'new_secure_password';

GRANT SELECT,INSERT,UPDATE,DELETE,EXECUTE,LOCK TABLES ON pf.* TO pf@'localhost' IDENTIFIED BY 'new_secure_password';

FLUSH PRIVILEGES;

# DB-Konfiguration anzeigen

/usr/local/pf/bin/pfcmd pfconfig show resource::Database

# Konfiguration neu laden

/usr/local/pf/bin/pfcmd configreload hard

# PacketFence-Dienste neu starten

sudo /usr/local/pf/bin/pfcmd service pf restart

Nach Passwortänderungen ggf. Secrets in integrierten Diensten (z. B. Entra App) aktualisieren.

Fazit

Sie haben PacketFence als NAC-Lösung mit PKI und Intune-Anbindung eingerichtet. Das ermöglicht zertifikatsbasierte Authentifizierung und sicheres Gerätemanagement im Unternehmensnetz.

Die Vorteile:

- Zertifikatsauthentifizierung eliminiert Passwortschwachstellen

- Automatisierte Zertifikatsverteilung reduziert Aufwand

- Intune-Integration stellt sicher, dass nur verwaltete Geräte Zertifikate erhalten

- Zentrale Richtlinien verbessern die Sicherheitslage

Sichern Sie regelmäßig die PacketFence-Konfiguration und halten Sie das System aktuell. Planen Sie Zertifikatsrotation und überwachen Sie Auth-Fehler als Indikator für Konfigurationsprobleme.

Nutzen Sie die Reporting-Funktionen von PacketFence, um Trends zu beobachten und mögliche Sicherheitsvorfälle zu erkennen.

TESt

Komplette Einrichtungsanleitung: PacketFence-Netzwerksicherheit

Was Sie lernen

Diese Anleitung führt durch die Einrichtung von PacketFence – einer Sicherheitslösung, die kontrolliert, wer Zugriff auf Ihr Netzwerk erhält. Am Ende haben Sie ein Netzwerk, in dem nur autorisierte Geräte mit Zertifikaten verbinden dürfen.

Geschätzte Zeit: 4–6 Stunden

Schwierigkeitsgrad: Mittel

Voraussetzungen: Grundkenntnisse in Netzwerken

Was ist PacketFence?

PacketFence ist der „digitale Sicherheitsdienst“ für Ihr Netz. Es:

- Kontrolliert Zugriffe: Nur autorisierte Geräte kommen rein

- Stellt Zertifikate aus: Digitale Ausweise für vertrauenswürdige Geräte

- Überwacht Aktivitäten: Wer ist im Netz, was passiert?

- Erzwingt Richtlinien: Ihre Sicherheitsregeln werden automatisch umgesetzt

Screenshot-Platzhalter: [PacketFence Dashboard Overview]

Einstieg: Grundkonfiguration

Schritt 1: Erste Anmeldung

Beim ersten Start erscheint ein textbasiertes Setup.

Standard-Zugangsdaten:

- Username:

root - Password:

p@ck3tf3nc3

Screenshot-Platzhalter: [Initial Login Screen]

⚠️ Sicherheit: Das Passwort sofort ändern – Standardpasswörter sind ein Risiko.

So ändern Sie das Passwort:

- Nach Login

passwdeingeben - Den Anweisungen folgen

- Passwort sicher im Passwortmanager ablegen

Schritt 2: Netzwerkplanung

Vor der Konfiguration das Netzlayout planen. Ideal sind getrennte Segmente für unterschiedliche Zwecke:

Screenshot-Platzhalter: [Network Diagram Example]

Segmente:

- Management: Admin-Zugriff

- Registrierung: Onboarding neuer Geräte

- Isolation: Quarantänebereich

- Produktion: Regelbetrieb

💡 Tipp: IP-Bereiche und VLANs vorab dokumentieren – spart Zeit und Fehler.

Schritt 3: Basiskonfiguration abschließen

Wizardschritte:

- Interfaces: IPs pro Segment

- DNS: Unternehmens-DNS

- Zeit: Zeitzone/NTP

- Datenbank: wird automatisch angelegt

Optional zunächst überspringen:

- Fingerbank (später aktivierbar)

- Erweiterte Features (erst Kernfunktionen aufbauen)

⚡ Wichtig: Alle Passwörter/Einstellungen sichern – werden später benötigt.

Sicherheitszertifikate einrichten

Zertifikate sind digitale Ausweise für Geräte – sie sichern die Verbindungen.

Warum Zertifikate?

Ohne korrekte Zertifikate:

- Warnungen im Browser/Client

- Ablehnung von Verbindungen

- Schwächere Sicherheit

Mit korrekten Zertifikaten:

- Nahtlose, sichere Verbindungen

- Keine irreführenden Warnungen

- Starker Schutz vor unbefugtem Zugriff

Schritt 4: Web-Zertifikate installieren

Mit Zertifikaten von Anbietern (DigiCert, Let’s Encrypt, …):

Unter Mac/Linux:

# Zertifikatsdateien extrahieren

openssl pkcs12 -in your-certificate.p12 -nocerts -nodes | \

openssl pkcs8 -topk8 -nocrypt -out server.key

openssl pkcs12 -in your-certificate.p12 -clcerts -nokeys -out server.crt

In PacketFence:

- System Configuration → SSL Certificates → Edit HTTP Certificates

- HTTP Server Certificate mit

server.crt - HTTP Server Private Key mit

server.key - Save

- Restart bei Aufforderung

Screenshot-Platzhalter: [SSL Certificate Configuration Screen]

Eigene CA (PKI) erstellen

Schritt 5: Certificate Authority anlegen

Screenshot-Platzhalter: [PKI Setup Screen]

- Integration → PKI → Certificate Authorities

- New Certificate Authority

- Felder ausfüllen (Organization, Country, Common Name)

- Save

- ca.crt sichern – wird mehrfach benötigt

📋 Doku-Tipp: Dokument mit Zertifikatsdetails, Passwörtern, Speicherorten anlegen.

Schritt 6: Microsoft-Integration (optional, empfohlen)

In Entra ID:

- App-Registrierung

- Berechtigungen für Gerätemanagement

- Client Secret erstellen (sicher ablegen)

In PacketFence:

- Configuration → Cloud Services → New Cloud Service → Intune

- Profilname, Tenant-ID, Client-ID, Client Secret eintragen

Screenshot-Platzhalter: [Intune Integration Setup]

Zertifikat-Templates

Schritt 7: RADIUS-Server-Template

- Validity: 825 Tage

- Purpose: Server Authentication

- Key Usage: Digital Signature, Key Encipherment

- EKU: Server Authentication

Screenshot-Platzhalter: [RADIUS Certificate Template]

Schritt 8: User-Template

- Validity: 365 Tage

- SCEP: aktiviert

- Intune: aktiviert

- Key Usage: Digital Signature

- EKU: Client Authentication

Wichtig:

- SCEP aktivieren

- Starkes Challenge-Passwort

- Intune-Profil verknüpfen

Screenshot-Platzhalter: [User Certificate Template Configuration]

Server-Zertifikate erstellen & installieren

Schritt 9: RADIUS-Serverzertifikat erzeugen

- Integration → PKI → Certificates → Certificates

- New Certificate → RADIUS-Server-Template

- Common Name: FQDN (z. B.

radius.company.com) - DNS Names: alle genutzten Namen

- Bundle herunterladen

Screenshot-Platzhalter: [Certificate Creation Screen]

Schritt 10: Dateien extrahieren & installieren

Unter Mac/Linux:

# Zertifikat und Key extrahieren

openssl pkcs12 -in bundle.p12 -nocerts -nodes -legacy | \

openssl pkcs8 -topk8 -nocrypt -out server.key

openssl pkcs12 -in bundle.p12 -clcerts -nokeys -out server.crt -legacy

In PacketFence:

- System Configuration → SSL Certificates → RADIUS → Edit RADIUS Certificate

- RADIUS Server Certificate:

server.crt - RADIUS Server Private Key:

server.key - Certification Authority certificate:

ca.crt - Save

Screenshot-Platzhalter: [RADIUS Certificate Installation]

Zertifikate für mobile Geräte bereitstellen

Schritt 11: Application Proxy (Microsoft)

Sicherer Tunnel, damit Geräte überall Zertifikate anfordern können.

- Entra ID Admin → Application Proxy → Configure an app

- Internal URL:

https://your-packetfence-server/scep/UserCert - External URL: vom Proxy bereitgestellt

- Pre-Authentication: Passthrough

Screenshot-Platzhalter: [Application Proxy Configuration]

🔒 Sicherheit: Nur den Enrollment-Pfad veröffentlichen – nicht den gesamten Server.

Verteilung über Microsoft Intune

Schritt 12: Root-CA auf allen Geräten

Windows:

- Devices → Configuration profiles → Create profile

- Platform: Windows 10 and later

- Profile type: Templates → Trusted certificate

- Datei:

ca.crt - Ziel: Computer-Root-Store

- Zuweisen

macOS:

- Je ein Profil für User- und System-Store

iOS/iPadOS:

- iOS-spezifisches Trusted-Cert-Profil

Screenshot-Platzhalter: [Intune Certificate Policy Configuration]

Schritt 13: Automatisches Enrollment (SCEP)

- Type: User

- Subject: E-Mail/UPN

- Validity: 1 Jahr

- Key usage: Digital signature

- EKU: Client Authentication

- SCEP URL: aus Schritt 11

Screenshot-Platzhalter: [SCEP Profile Configuration]

Tests

Schritt 14: Verteilung prüfen

- Erhalten Geräte die Profile?

- Sind Root-CA und User-Zertifikat installiert?

- Funktioniert die 802.1X-Verbindung?

Häufige Probleme:

| Problem | Lösung |

|---|---|

| Keine Zertifikate | Intune-Zielgruppen & Enrollment prüfen |

| Zertifikatsfehler | SCEP-URL und Challenge-Passwort prüfen |

| Auth-Fehler | RADIUS-Shared-Secrets kontrollieren |

Netzgeräte konfigurieren

Schritt 15: Infrastruktur anbinden

In PacketFence:

- Configuration → Policies and Access Control → Network Devices

- Pro Gerät: IP, Shared Secret, Typ/Modell

Ubiquiti-Beispiel:

- Controller öffnen

- Settings → RADIUS

- RADIUS-Server: PacketFence-IP

- Ports: 1812/1813; Secret passend zum Server

- WLANs: WPA Enterprise, RADIUS-Profil

Screenshot-Platzhalter: [Network Device Configuration]

Tests & Troubleshooting

Schritt 16: Gesamtfunktion prüfen

Checkliste:

- Automatische Zertifikatsverteilung ok?

- Installation ohne Benutzereingriff?

- 802.1X-Verbindung erfolgreich?

- Logs zeigen erfolgreiche Authentifizierungen?

Troubleshooting:

- Logs: Status → System Logs

- RADIUS-Konnektivität: Secrets/Ports prüfen

- Zertifikate: Root + User vorhanden? Laufzeiten korrekt?

Screenshot-Platzhalter: [Log Analysis Screen]

Betrieb & Best Practices

Laufende Aufgaben

Wöchentlich:

- Auth-Logs prüfen

- Zertifikatslaufzeiten überwachen

- Systemressourcen im Blick behalten

Monatlich:

- Shared Secrets rotieren

- Sicherheitsrichtlinien prüfen

- PacketFence-Updates

Vierteljährlich:

- Zugriffs- und Compliance-Audits

- Templates/Laufzeiten prüfen

- Backup-/Recovery-Tests

Sicherheits-Best-Practices

- Regelmäßige Passwortwechsel

- Zertifikats-Monitoring mit Alerts

- Adminzugriffe regelmäßig auditieren

- Sichere Backups aller Zertifikate/Konfigurationen

- Aktuelle, gepflegte Dokumentation

Kurzübersicht

Wichtige Dateien

- Root-CA:

ca.crt(auf allen Geräten verteilen) - RADIUS-Server-Zertifikat:

server.crt - RADIUS-Server-Key:

server.key

Wichtige URLs

- PacketFence Admin:

https://your-server-ip:1443 - SCEP Enrollment:

http://your-app-proxy-url/scep/UserCert

Notfallkontakte

- PacketFence Support: [Supportvertrag]

- Netzwerkteam: [intern]

- Sicherheitsteam: [intern]

Hilfe erhalten

Wenn Unterstützung nötig ist:

- Logs prüfen – viele Fehler lassen sich dort erkennen

- Diese Anleitung – viele Antworten stehen bereits oben

- PacketFence-Dokumentation – offizielle, detaillierte Infos

- Community – aktive Foren

- Professional Services – für komplexe Deployments

Vor Kontaktaufnahme:

- Exakte Fehlermeldungen notieren

- Schritte zur Reproduktion dokumentieren

- Systemkonfiguration bereithalten

- Systemressourcen (CPU, RAM, Disk) checken

Diese Anleitung bietet eine umfassende Grundlage für die Einführung von PacketFence. Netzwerksicherheit ist ein fortlaufender Prozess und erfordert kontinuierliche Pflege.